المحتوى

- المصدر المفتوح في كل مكان

- نقاط الضعف المصدر المفتوح: النتائج في

- ما هو أكثرها عرضة للخطر؟

- No Bugs، No Stress - دليلك خطوة بخطوة لإنشاء برامج لتغيير الحياة دون تدمير حياتك

- الغرب المتوحش من مواطن الضعف مفتوحة المصدر

- مجتمع المصادر المفتوحة على قمة الأمن - الآن يحتاج المستخدمون إلى اللحاق بالركب

- كيفية المضي قدما في الأمن مفتوحة المصدر

يبعد:

تُعد مكونات المصدر المفتوح طريقة رائعة لإنشاء البرامج ، ولكن نقاط الضعف داخلها قد تعرض مؤسستك بالكامل للخطر. تعرف على المخاطر واحرص على تحديث حلول الأمان مفتوحة المصدر لحماية نفسك وعملك.

مع سباق فرق التطوير لمواكبة الوتيرة التنافسية لإنتاج البرمجيات ، أصبحت مكونات المصادر المفتوحة جزءًا لا يتجزأ من مجموعة أدوات كل مطور ، مما يساعدهم على إنشاء منتجات مبتكرة وشحنها بسرعة DevOps.

قد يكون للارتفاع المستمر في استخدام المصادر المفتوحة ، إلى جانب خروقات البيانات الرئيسية مثل خرق Equifax التي تستغل الثغرات الأمنية في مكونات المصدر المفتوح ، مؤسسات جاهزة أخيرًا لإدارة أمان المصدر المفتوح ومعالجة نقاط الضعف في المصادر المفتوحة البرية. لكن السؤال هو ما إذا كانوا يعرفون من أين يبدأون. (لمعرفة المزيد ، راجع النوعية مقابل الكمية: وقت التغيير. كيف يمكننا تقييم مدى خطورة ثغرات الجهات الخارجية؟)

المصدر المفتوح في كل مكان

نشرت WhiteSource مؤخرًا تقرير حالة عدم حصانة المصدر المفتوح لتقديم رؤى لمساعدة المؤسسات على فهم أفضل لكيفية التعامل مع أمان المصدر المفتوح. وفقًا للتقرير ، الذي تضمن نتائج دراسة استقصائية حول استخدام المصادر المفتوحة التي أجريت بين 650 مطورًا من الولايات المتحدة وأوروبا الغربية ، يعتمد 87.4 بالمائة من المطورين على مكونات مفتوحة المصدر "غالبًا" أو "طوال الوقت". أجاب 9.4 بالمائة أنهم "أحيانًا" يستخدمون مكونات مفتوحة المصدر. ما برز هو أن 3.2 في المائة فقط من المشاركين أجابوا أنهم لا يستخدمون المصدر المفتوح مطلقًا ، والذي كان من المحتمل أن يكون نتيجة لسياسة الشركة.

هذه الأرقام تثبت بوضوح بما لا يدع مجالاً للشك أن مطورًا يعمل في مشروع برمجي يستفيد على الأرجح من مكونات مفتوحة المصدر.

نقاط الضعف المصدر المفتوح: النتائج في

حفرت التقرير أيضًا بعمق في قاعدة بيانات WhiteSource مفتوحة المصدر ، والتي تم تجميعها من قاعدة بيانات الضعف الوطنية (NVD) ، واستشارات الأمن ، وقواعد بيانات الثغرات التي استعرضها النظراء ، ومتابعي إصدارات المصادر المفتوحة الشعبية ، للتعرف على نقاط ضعف المصادر المفتوحة التي تحتاج إليها فرق التطوير لكى تتعامل مع.

أظهرت النتائج أن عدد نقاط ضعف المصادر المفتوحة المعروفة وصل إلى أعلى مستوياته على الإطلاق في عام 2017 بحوالي 3500 نقطة ضعف. ويمثل هذا ارتفاعًا بنسبة تزيد عن 60 في المائة في عدد نقاط ضعف المصادر المفتوحة التي تم الكشف عنها مقارنة بعام 2016 ، ولا يظهر الاتجاه أي مؤشر على التباطؤ في عام 2018.

ما هو أكثرها عرضة للخطر؟

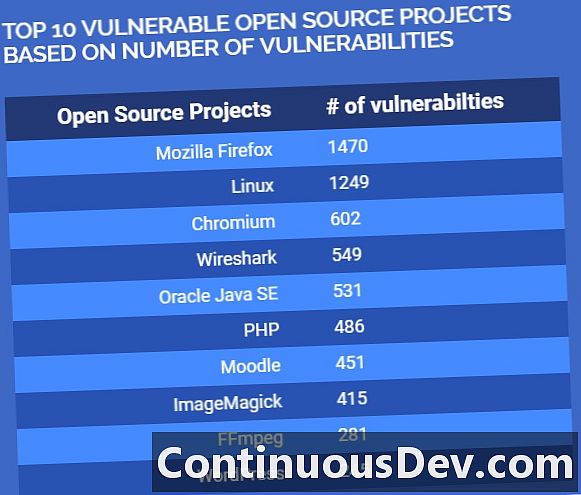

بحث البحث أيضًا في قاعدة البيانات للعثور على المشاريع الأكثر عرضة للمصدر المفتوح وتوصل إلى نتائج مفاجئة. في حين أن 7.5 في المائة من جميع مشاريع المصادر المفتوحة معرضة للخطر ، فإن 32 في المائة من أفضل 100 مشروع مفتوح المصدر لديها ضعف واحد على الأقل.

على الرغم من أن مشكلة عدم الحصانة تكفي لوضع مكتبات متعددة في خطر ، فإن مشروعًا مفتوح المصدر يحتوي على ثمانى نقاط ضعف في المتوسط. وهذا يعني أن أكثر المشروعات المفتوحة المصدر شعبية غالبًا ما تكون أيضًا ذات نقاط الضعف.

No Bugs، No Stress - دليلك خطوة بخطوة لإنشاء برامج لتغيير الحياة دون تدمير حياتك

لا يمكنك تحسين مهارات البرمجة لديك عندما لا يهتم أحد بجودة البرنامج.

تصبح هذه الرؤية أكثر وضوحًا عندما ننظر إلى قائمة أفضل 10 مشاريع مفتوحة المصدر تضم أكبر عدد من نقاط ضعف المصادر المفتوحة. تتضمن قائمة أفضل 10 مشاريع مفتوحة المصدر ذات شعبية كبيرة يستخدمها الكثير منا.

تشترك هذه المشروعات في أكثر من شيء واحد: معظمها تواجه الإنترنت ، ومكونات الواجهة الأمامية مع أسطح هجوم واسعة مكشوفة للغاية ، مما يجعل من السهل نسبياً استغلالها. لهذا السبب يجذبون الكثير من اهتمام مجتمع أبحاث الأمن المفتوح المصدر.

جانب آخر تشترك فيه العديد من هذه المشاريع هو أن معظمها مدعوم من قبل الشركات التجارية. بالنظر إلى المخاطر والموارد الكامنة وراءها ، يمكن للمرء أن يتساءل: كيف يمكن أن تكون المشروعات التي يدعمها هؤلاء اللاعبون الكبار عرضة للخطر؟

الغرب المتوحش من مواطن الضعف مفتوحة المصدر

في الماضي ، كان اكتشاف ثغرات المصدر المفتوح يوقظ نقاشًا حيويًا حول ما إذا كانت مكونات المصدر المفتوح يتم صيانتها جيدًا بما يكفي لتكون آمنة للاستخدام. لحسن الحظ ، تلك الأيام قد انتهت ، واليوم نعلم أن الزيادة في مواطن الضعف التي تم الإبلاغ عنها مفتوحة المصدر توضح مدى سرعة استجابة مجتمع المصادر المفتوحة ومجتمع الأمن لمواكبة مشهد التهديد.

أدى النمو المتسارع لمجتمع المصادر المفتوحة إلى جانب الاكتشاف المتأخر لنقاط ضعف المصدر المفتوح سيئة السمعة في المكونات الشائعة بشكل كبير ، مثل تلك التي سمحت لـ Heartbleed بالنمو ، إلى زيادة الوعي بالأمن مفتوح المصدر ، وجيش من الباحثين الذين يقومون بتحليل المصدر المفتوح. مشاريع لنقاط الضعف ، فضلا عن تحول سريع للإصلاحات.

في الواقع ، وجد تقرير WhiteSource أن 97 بالمائة من جميع الثغرات التي تم الإبلاغ عنها بها إصلاح واحد مقترح على الأقل في مجتمع المصادر المفتوحة ، مع نشر تحديثات الأمان عادةً خلال أيام من نشر الثغرة الأمنية. (لمعرفة المزيد حول المصدر المفتوح ، راجع "المصدر المفتوح": هل من الجيد جدًا أن تكون صوابًا؟)

مجتمع المصادر المفتوحة على قمة الأمن - الآن يحتاج المستخدمون إلى اللحاق بالركب

على الرغم من أن تعاون مجتمع المصادر المفتوحة وجهود تحسين أمان المصادر المفتوحة تظهر نتائج بالتأكيد فيما يتعلق باكتشاف الثغرات الأمنية والكشف عنها والإصلاحات السريعة ، إلا أنه من الصعب على المستخدمين متابعة ذلك بسبب الطبيعة اللامركزية لمجتمع المصادر المفتوحة.

عندما يستخدم المطورون مكونات البرامج التجارية ، تكون تحديثات الإصدار جزءًا من الخدمة التي يدفعون مقابلها ، ويمكن أن يكون البائعون أكثر انشغالًا بالتأكد من رؤيتها.

هذه ليست الطريقة التي يعمل بها المصدر المفتوح. تظهر بيانات WhiteSource التي تظهر أن 86 بالمائة فقط من نقاط الضعف في المصادر المفتوحة المبلغ عنها في قاعدة بيانات CVE. وذلك لأن الطبيعة التعاونية واللامركزية لمجتمع المصادر المفتوحة تعني أن المعلومات والتحديثات حول مواطن الضعف مفتوحة المصدر يتم نشرها عبر مئات الموارد. يتعذر تتبع هذا النوع من المعلومات يدويًا ، خاصةً عندما نفكر في حجم استخدام المصدر المفتوح.

كيفية المضي قدما في الأمن مفتوحة المصدر

يمثل الارتفاع المستمر لنقاط الضعف في المصادر المفتوحة تحديًا يجب على المؤسسات أن تتصدى له بشكل مباشر ، مع الأخذ في الاعتبار كيف أصبح الاستخدام الشائع المصدر المفتوح. في حين أن العدد الكبير من نقاط ضعف المصادر المفتوحة ، بما في ذلك المشاريع الأكثر شعبية ، قد يبدو ساحقًا ، فإن تعلم الطريقة التي يدير بها المجتمع أمان المصدر المفتوح هو خطوة في الاتجاه الصحيح.

والخطوة التالية هي قبول أن إدارة الأمن مفتوحة المصدر تأتي مع مجموعة مختلفة من القواعد والأدوات والممارسات من تأمين المكونات التجارية أو الملكية. لن يساعد الالتزام ببرامج وأدوات إدارة الثغرات الأمنية نفسها في إدارة أمان المصادر المفتوحة.

إن اعتماد سياسة أمنية مفتوحة المصدر تعالج هذه الاختلافات ودمج التقنيات المناسبة لأتمتة إدارتها ، سيساعد فرق الأمن والتنمية على مواجهة التحديات الفريدة المتمثلة في مواطن الضعف مفتوحة المصدر ، مما يسمح لهم بالعودة إلى أعمال بناء برامج رائعة.