المحتوى

- إنشاء كلمات مرور فريدة للبنية التحتية

- استخدم تغييرات كلمة المرور المجدولة والمستندة إلى الحدث

- تصلب الأجهزة من الإعدادات الافتراضية

- No Bugs، No Stress - دليلك خطوة بخطوة لإنشاء برامج لتغيير الحياة دون تدمير حياتك

- قم بإعداد شبكة مخصصة لخوادم الأعمال الهامة

- دائما سجل ودراسة النشاط المشبوه

- كن صعب الإرضاء حول حركة المرور الخاصة بك

- منع النطاقات الملكية الفكرية من الهيئات الأجنبية المشبوهة

- لا تستخدم إعدادات الأمان الافتراضية على أجهزة الإنترنت

- كسر الإدمان

- اقلب البرنامج النصي للأعمال

- رفع والتحكم

يبعد:

يعد أمان الشبكة أمرًا واحدًا يتفق جميع مسؤولي الشبكة على إبقائه في الليل.

بالنسبة لمسؤولي الشبكات و DBAs الجدد ، هناك بعض الحيل الأمنية التي يمكن أن تحمي البنية الأساسية لديك من الهجمات والسلوكيات الضارة. فيما يلي نصائح وتوصيات من خبراء الصناعة الذين يعرفون أهمية تأمين شبكتك من عمليات الاقتحام الداخلية والخارجية.

إنشاء كلمات مرور فريدة للبنية التحتية

"أحد أكثر الأخطاء شيوعًا التي تحدث في أمان الشبكة هو تنفيذ كلمة مرور مشتركة عبر جميع أجهزة التوجيه ومفاتيح التبديل وأجهزة البنية التحتية. قد يؤدي التساهل بين جهاز واحد أو تسرب كلمة المرور إلى حل وسط لكل جهاز - وليس فقط عن طريق من الداخل ، ولكن أيضًا عن طريق البرامج الضارة التي تستهدف هذه الأجهزة. كتوصية أمنية لأفضل الممارسات ، يجب أن يكون لكل جهاز كلمة مرور فريدة للحد من مسؤولية الجهاز الذي يتم استدعاؤه ضد أقرانه. "

موري هابر ، نائب الأمن ، BeyondTrust

استخدم تغييرات كلمة المرور المجدولة والمستندة إلى الحدث

"في حين أصبحت إدارة كلمات مرور الشبكة أمرًا شائعًا باستخدام مجموعة متنوعة من أدوات إدارة كلمات المرور ، فإن تغيير كلمات المرور على نطاق واسع يتطلب عمومًا أداة آمنة مخصصة لكلمة المرور. إن تغيير كلمات المرور يدويًا لمئات أو الآلاف من الأجهزة يتطلب عملاً مكثفًا ويتجنب المؤسسات عمومًا بسبب ضيق الوقت ، ما لم يتم شراء أداة مخصصة ، ووفقًا لمبادرات الامتثال التنظيمية وأفضل الممارسات الأمنية ، يجب دائمًا تدوير كلمات المرور على أساس دوري ، مما يجعل هذه العملية إشكالية إلى حد ما. بحاجة إلى الحدوث لكلمات المرور بناءً على تغييرات التوظيف والأحداث مثل وصول المقاول.

"لذلك ، يوصى باستخدام جدول زمني لتغيير جميع كلمات مرور الشبكة بشكل منتظم ، أو يكون لديك عملية لتغييرها حسب الحاجة ، وإذا كان الوقت المطلوب لإجراء هذه التغييرات مفرطًا ، ففكر في حل لأتمتة العملية. "

، أكثر هابر

تصلب الأجهزة من الإعدادات الافتراضية

"يحتوي كل جهاز تقريبًا على إعدادات وكلمات مرور افتراضية عند تثبيته لأول مرة.الأمر متروك للمستخدم النهائي لتغيير أسماء الحسابات وكلمات المرور والمنافذ الآمنة وتصلب الجهاز من النشاط الضار.

"كأفضل ممارسة لأمن الشبكات ، يوصى بتغيير كل هذه الإعدادات ، وكذلك استخدام أداة لتقييم ما إذا كانت الأجهزة قد تم تشديدها بشكل صحيح ، ولا تحتوي على كلمات مرور افتراضية لأشياء مثل SNMP ، وتقوم بتشغيل أحدث البرامج الثابتة من أجل قم بفحص أي ثغرات أمنية وتصحيحات الأمان المفقودة. لسوء الحظ ، تقوم العديد من المؤسسات بتثبيت الأجهزة ولا تضعها بفعالية في دورة حياة إدارة الجهاز لإجراء عمليات الترقيع والتكوين والصيانة للحفاظ عليها آمنة مثل الخوادم أو محطات العمل. "

No Bugs، No Stress - دليلك خطوة بخطوة لإنشاء برامج لتغيير الحياة دون تدمير حياتك

لا يمكنك تحسين مهارات البرمجة لديك عندما لا يهتم أحد بجودة البرنامج.

، أكثر هابر

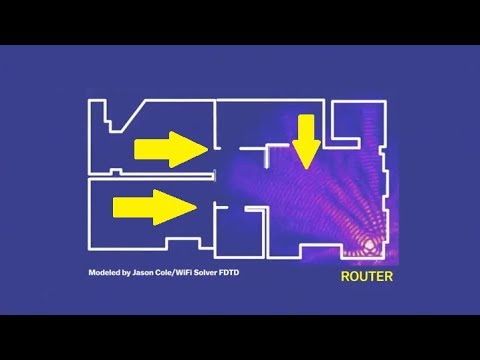

قم بإعداد شبكة مخصصة لخوادم الأعمال الهامة

"غالباً ما يكون فصل الخوادم والأنظمة الهامة للأعمال إلى شبكتها أو شبكتها الفرعية مفيدًا للغاية. من خلال وضع هذه الأنظمة في شبكتها الخاصة ، يمكنك زيادة جودة الاتصال الخاصة بها وتقليل زمن الوصول إلى الشبكة عن طريق الحد من مقدار حركة المرور غير الهامة بالقرب منها. بالإضافة إلى ذلك ، يمكنك الحصول على أمان فصل الحزم منطقياً حول الأنظمة الأكثر أهمية مما يتيح لك مراقبة حركة مرور الشبكة وتشكيلها بشكل أفضل. "

نيل مار ، مدير تقنية المعلومات ، LearnForce Partners LLC ، ExamForce

دائما سجل ودراسة النشاط المشبوه

"رفض كل حركة مرور الشبكة الصادرة غير المسموح بها على وجه التحديد وتسجيله. ثم انظر إليها. ستوفر بيانات السجل كمية هائلة من المعلومات حول ما يحدث ، سواء كان جيدًا أو سيئًا ، على شبكتك. "

براين أوهارا ، مستشار أمني أول ، الغراب الأمن

كن صعب الإرضاء حول حركة المرور الخاصة بك

"لا تسمح سوى بحركة مرور محددة ومطلوبة على الصعيدين الداخلي والخارجي على شبكتك. إذا لم تكن هناك حاجة إلى تطبيق و / أو منفذ مرتبط ، فقم بحظره. هذا يستغرق بعض الوقت وضبطه ولكنه يستحق الجهد المبذول."

براين OHara

منع النطاقات الملكية الفكرية من الهيئات الأجنبية المشبوهة

ما لم تمارس نشاطًا تجاريًا في الصين وروسيا وكوريا الشمالية ، إلخ. منع نطاقات IP الخاصة بهم. لن يتوقف ذلك عن أولئك المهتمين حقًا بالوصول إلى منشآتك ، ولكنه سيوقف الكثير من "التصفح" لرؤية ما لديك.

براين OHara

لا تستخدم إعدادات الأمان الافتراضية على أجهزة الإنترنت

"تأكد من قيامك بتصلب أي جهاز يواجه الإنترنت وتغيير اسم المستخدم وكلمة المرور الخاصين بالمسؤول إلى شيء يصعب عليك اختراقه!"

براين OHara

كسر الإدمان

"افترض أن قاعدة المستخدمين الخاصة بك معرضة للخطر وكسر إدمانك على تحليلات البيانات الكبيرة في برنامج الأمان الخاص بك. واليوم ، تركز معظم استراتيجيات الأمان على حماية كل شيء - بما في ذلك مضيف المستخدم. وهذا يخلق الكثير من البيانات التي تثقل الذكاء الاصطناعي.

افترض أن قاعدة المستخدمين الخاصة بك معرضة للخطر وأن تركز جهودك الأمنية في اكتشاف الحالات الشاذة بين المستخدمين والتطبيقات وقاعدة البيانات. قد يشكك البعض في أن هذا ممكن ، لكن الصناعة المصرفية حققت ذلك من خلال قاعدة عملائها. يمكن للشركات أن تعكس هذا النهج بنجاح ".

- جيف شيلينغ ، كبير ضباط الأمن ، درع

اقلب البرنامج النصي للأعمال

"قد تكون مشكلة أمان الإنترنت لديك في الواقع عملية أعمال معيبة لم يتم تصميمها أبدًا للأتمتة أو الأمان. مثال على ذلك: كيف نعالج مدفوعات بطاقات الائتمان. بالنسبة للجزء الأكبر ، تظل هذه العملية قائمة على نفس المبادئ المستخدمة عندما طلبنا فعليًا تمرير البطاقات الورقية التي سيتم إرسالها عبر سلسلة معالجة البطاقات.

"فحص عمليات عملك وتحديد ضوابط تغيير اللعبة التي سيكون لها عائد كبير على الاستثمار. عندما بدأت محطات الوقود تتطلب رموز ZIP في المضخة ، انخفض الاحتيال في نقاط البيع بشكل كبير. في الواقع ، أنا أعرف عن سلسلة محطات وقود واحدة حيث خفض هذا التغيير الاحتيال في بطاقات الائتمان بنسبة 94 في المئة. "

-جيف شيلينج

رفع والتحكم

"تنفيذ عناصر التحكم في الوصول إلى الأذونات (PAM) التي تسمح فقط بالوصول المتميز المميز لفترة قصيرة. معظم APTs ناجحة لأنهم حصلوا على امتيازات مرتفعة ، والتي يحتفظون بها إلى أجل غير مسمى. وهذا يسمح للجهات الفاعلة في التهديدات بتجميع ترساناتها من الأدوات الضارة و" العيش خارج الأرض "كمستخدم معتمد مع امتيازات مرتفعة.

"هناك العديد من حلول PAM التي تسمح للمؤسسات بإدارة الامتيازات المرتكزة على الوقت. قد يتم تعيين بعضها مرة أخرى على بطاقة مشكلة. هذا يكسر سلسلة القتل عبر الإنترنت لممثلي التهديد ويمنعهم من الاستمرار."

-جيف شيلينج

المزيد من المراجع:

7 مبادئ أمن تكنولوجيا المعلومات

التشفير ليس كافيًا: 3 حقائق مهمة حول أمان البيانات

كيف يتم استخدام الشبكة الافتراضية كأداة أمان